SDWAN: Architettura di Laboratorio – configurazioni – provisioning – test

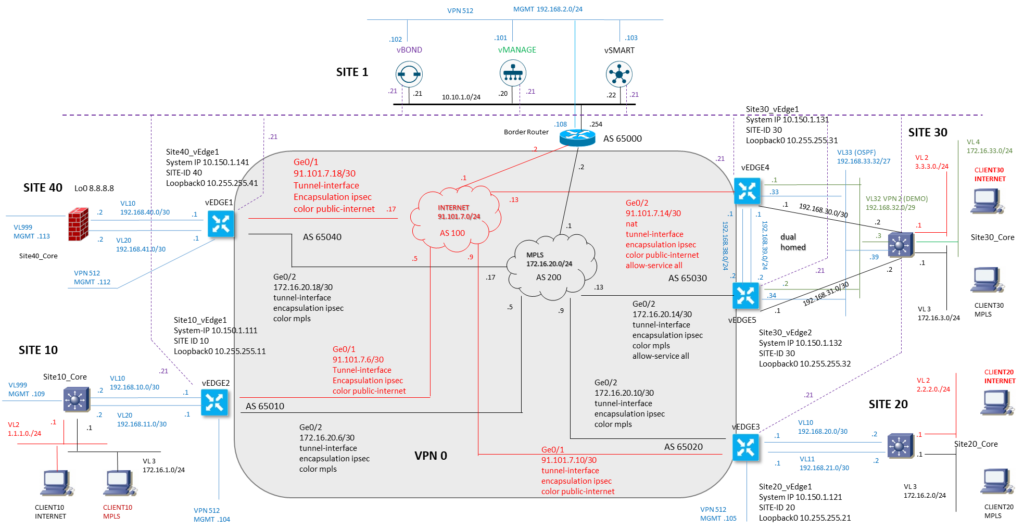

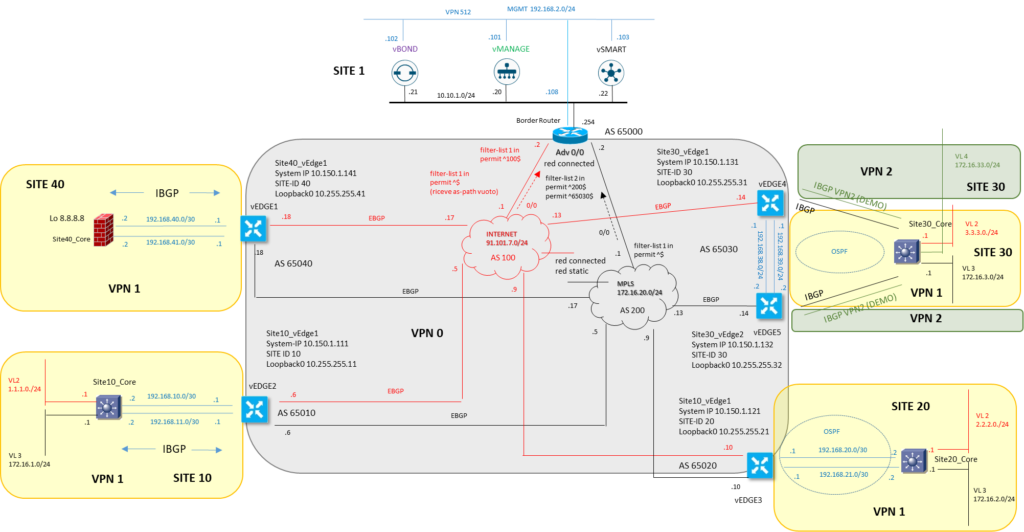

16.02 2024 | by massimilianoArchitettura Fisica di Laboratorio Architettura Logica di Laboratorio IP PLANNING SETTINGS Management Network OOB: 192.168.20.0/24 con gateway .254 Il piano […]

Architettura Fisica di Laboratorio

Architettura Logica di Laboratorio

IP PLANNING SETTINGS

Management Network OOB: 192.168.20.0/24 con gateway .254

Il piano di indirizzamento è il seguente (i devices sono accessibili via SSH)

| DEVICE | IP MGMT |

| vMANAGE | 192.168.2.101 |

| vBOND | 192.168.2.102 |

| vSMART | 192.168.2.103 |

| Site10_vEdge1 (vEDGE2) | 192.168.2.104 |

| Site20_vEdge1 (vEDGE3) | 192.168.2.105 |

| Site30_vEdge1 (vEDGE4) | 192.168.2.106 |

| Site30_vEDge2 (vEDGE5) | 192.168.2.107 |

| Site40_vEdge1 (vEDGE1) | 192.168.2.112 |

| Border Router | 192.168.2.108 |

| Site10_Core (Switch) | 192.168.2.109 |

| Site20_Core (Switch) | 192.168.2.110 |

| Site30_Core (Switch) | 192.168.2.111 |

Public Internet Network: 91.101.7.0/24

MPLS Private Network: 172.16.20.0/24

Il piano di indirizzamento per i link WAN (public-internet) e MPLS (mpls) è il seguente:

| DEVICE | IP address WAN link | IP address MPLS link | IP address Cloud Internet | IP address Cloud MPLS |

| vMANAGE | – | – | – | – |

| vBOND | – | – | – | – |

| vSMART | – | – | – | – |

| Site10_vEdge1 (vEDGE2) | 91.101.7.6 | 172.16.20.6 | 91.101.7.5 | 172.16.20.5 |

| Site20_vEdge1 (vEDGE3) | 91.101.7.10 | 172.16.20.10 | 91.101.7.9 | 172.16.20.9 |

| Site30_vEdge1 (vEDGE4) | 91.101.7.14 | Tloc Extension | 91.101.7.13 | – |

| Site30_vEDge2 (vEDGE5) | Tloc Extension | 172.16.20.14 | – | 172.16.20.13 |

| Site40_vEdge1 (vEDGE1) | 91.101.7.18 | 172.16.20.18 | 91.101.7.17 | 172.16.20.17 |

| Border Router | 91.101.7.2 | 172.16.20.2 | 91.101.7.1 | 172.16.20.1 |

Cloud Network (Orchestrator, CP and Manage): 10.10.1.0/24 con gateway .254

Gli indirizzi come System IP node assegnati sono indicati in tabella:

| DEVICE | IP Address Cloud Orchestrator | System IP address |

| vMANAGE | 10.10.1.20 | 10.150.1.20 |

| vBOND | 10.10.1.21 | 10.150.1.21 |

| vSMART | 10.10.1.22 | 10.150.1.22 |

| Site10_vEdge1 (vEDGE2) | – | 10.150.1.111 |

| Site20_vEdge1 (vEDGE3) | – | 10.150.1.121 |

| Site30_vEdge1 (vEDGE4) | – | 10.150.1.131 |

| Site30_vEDge2 (vEDGE5) | – | 10.150.1.132 |

| Site40_vEdge1 (vEDGE1) | – | 10.150.1.141 |

| Border Router | 10.10.1.254 | – |

Le reti LAN assegnate ai rispettivi Siti sono:

| SITE | LAN public | Lan private | Lan DEMO | VPN |

| SITE 10 | 1.1.1.0/24 | 172.16.1.0/24 | – | 1 |

| SITE 20 | 2.2.2.0/24 | 172.16.2.0/24 | – | 1 |

| SITE 30 | 3.3.3.0/24 | 172.16.3.0/24 | 172.16.33.0/24 | 1 2 |

| SITE 40 | – | 192.168.40.0/24 | – | 1 |

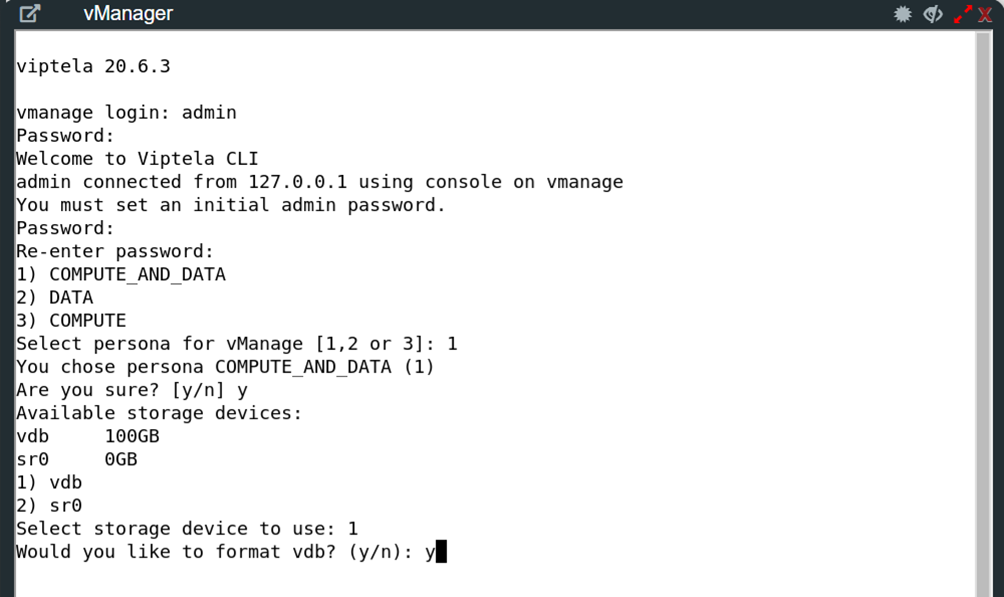

vMANAGE SETUP

Configurazione vBOND, vSMART, vMANAGE

| vBOND | vSMART | vMANAGE |

| config system host-name vBond system-ip 10.150.1.21 site-id 1 organization-name <organization-name> vbond 10.10.1.21 local ! vpn 0 interface ge0/0 ip address 10.10.1.21/24 no shut no tunnel-interface exit ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth0 ip add 192.168.2.102/24 no shut exit ! ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit | config system host-name vSmart system-ip 10.150.1.22 site-id 1 organization-name <organization-name> vbond 10.10.1.21 ! vpn 0 interface eth0 ip address 10.10.1.22/24 no shut no tunnel-interface exit ! ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth1 ip add 192.168.2.103/24 no shut exit ! ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit | config system host-name vManage system-ip 10.150.1.20 site-id 1 organization-name <organization-name> vbond 10.10.1.21 ! vpn 0 interface eth0 ip address 10.10.1.20/24 no shut no tunnel-interface exit ! ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth1 ip add 192.168.2.101/24 no shut exit ! ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit |

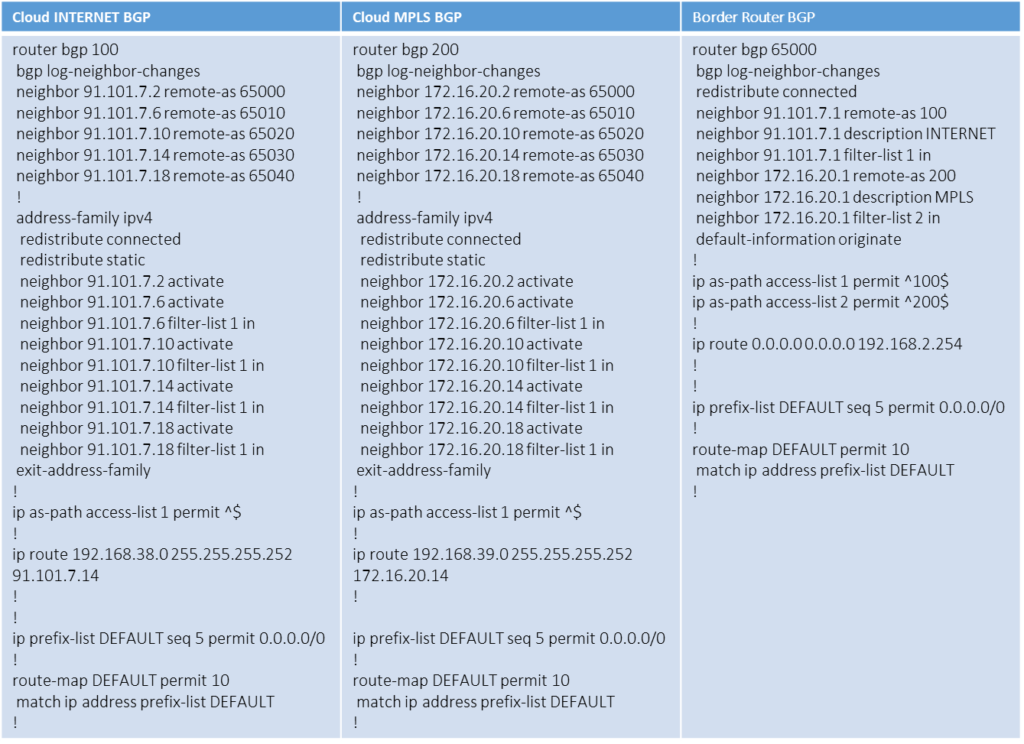

Configurazione BGP Cloud Internet, MPLS and Border-Router

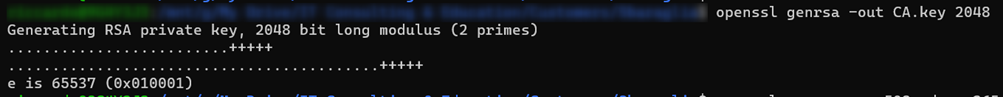

Creazione Certificati

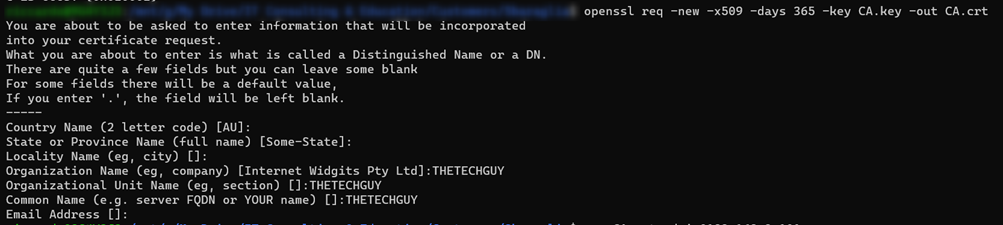

Da una VM Linux (oppure dal proprio PC via WSL) procedere con la creazione del certificato:

openssl genrsa –out CA.key 2048

openssl req –new –x509 –days 365 –key CA.key –out CA.crt

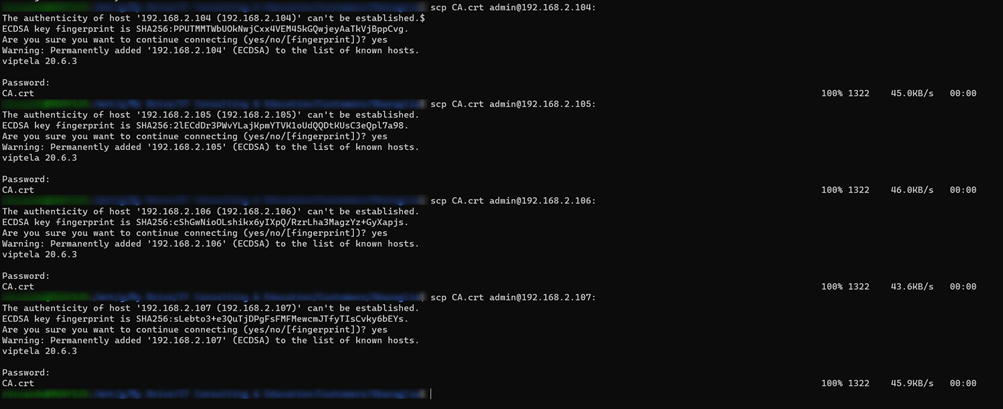

Copiare il certificato dalla propria macchina (VM/PC) ai Controllers tramite protocollo SCP (basato su SSH):

scp CA.crt admin@192.168.2.104:

scp CA.crt admin@192.168.2.105:

scp CA.crt admin@192.168.2.106:

scp CA.crt admin@192.168.2.107:

scp CA.crt admin@192.168.2.112:

Installazione certificati to Controllers (vBOND, vSMART, vMANAGE)

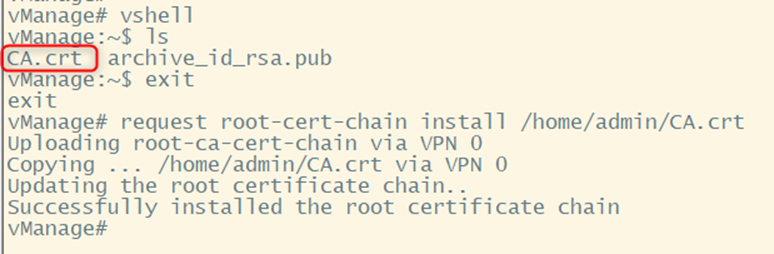

Collegarsi in SSH ai Controllers (tutti e tre) ed entrare con vshell per verificare il certificato, copiato come nella slide precedente, sia realmente presente.

vshell

ls

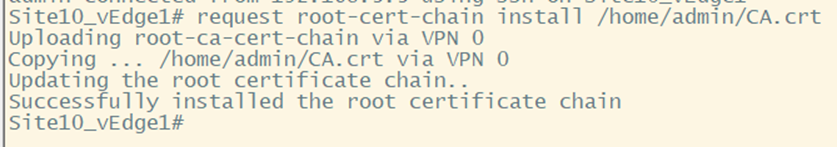

Se presente, uscire dalla vshell e procedere con l’installazione tramite il comando:

request root-cert-chain install /home/admin/CA.crt

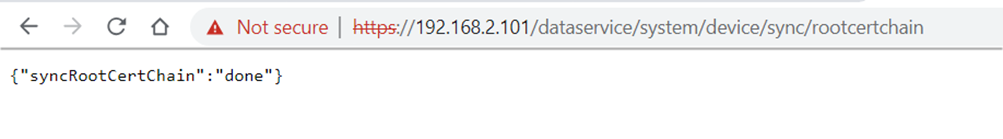

Successivamente accedere al vMANAGE con il seguente indirizzo URL per la sincronizzazione della RootCA

Installazione certificato to vEDGE

Se presente, uscire dalla vshell e procedere con l’installazione tramite il comando:

request root-cert-chain install /home/admin/CA.crt

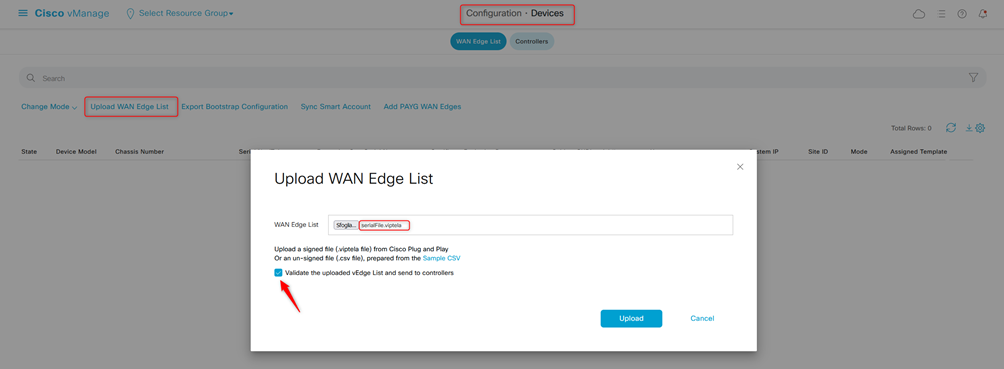

Upload File SerialFile.vipitela

Questo file è un file che deve essere aggiornato tramite il proprio Smart Account Cisco dal portale License.

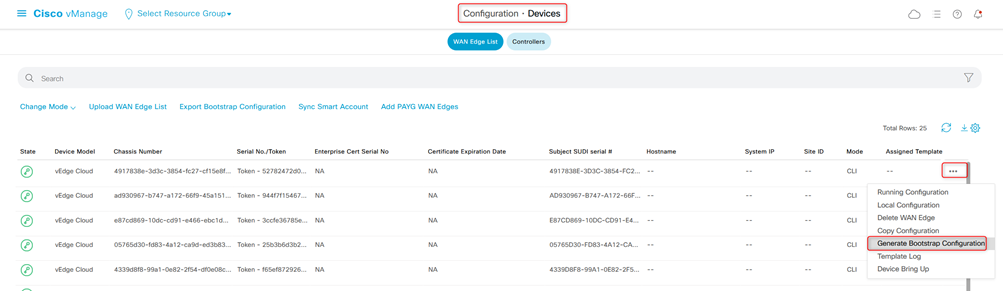

vMANAGE Menu: Configuration > Devices > WAN Edge List

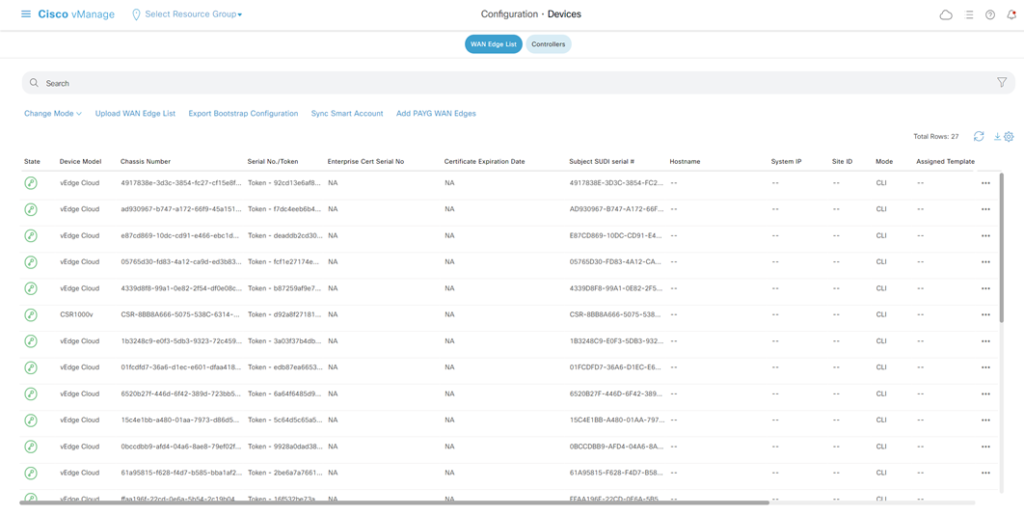

Dopo aver effettuato l’upload, la lista di vEDGE appare:

ONBOARDING Controllers

vMANAGE basic configurations:

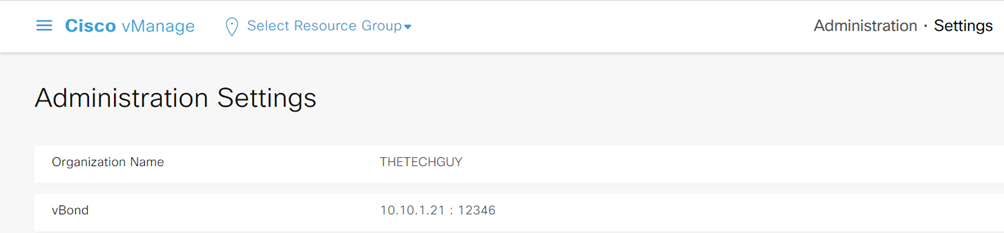

Accedere al vMANAGE tramite GUI usando le credenziali prevedentemente configurate:

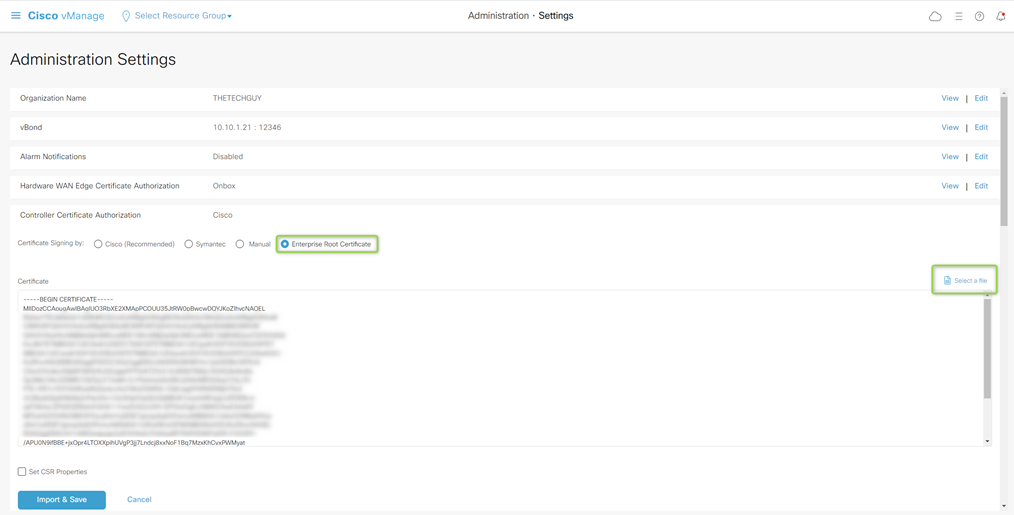

Menu: Administration > Settings

Organization Name: < organization_name>

vBOND address: 10.10.1.21

Successivamente, nella sessione “Controller Certificate Authorization” modificare il valore, da “Cisco” a “Enterprise Root Certificate”, andando a selezionare, tramite l’opzione “Select a File”, il file CA.crt precedentemente creato e copiato all’interno di ogni Controller.

Si aprirà un pop-up del TUO PC, assicurati di avere il file salvato in locale. In alternativa, collegarsi in SSH su uno dei controller e tramite comandi linux copiare il contenuto del file “CA.crt” (da dentro la vshell usare il comando “cat”).

vBOND Onboarding

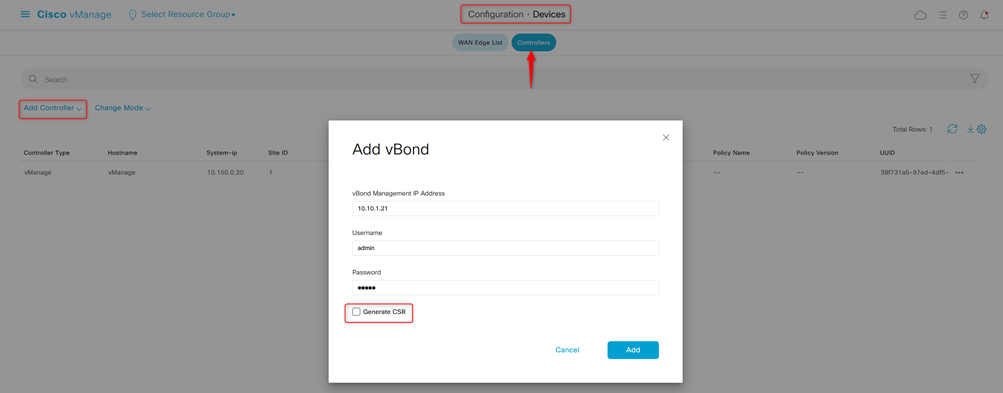

Per importare il vBOND recarsi in:

vMANAGE Menu: Configuration > Devices > Controllers > Add Controller

Inserire i dati richiesti, senza selezionare «Generate CSR», questo lo genereremo dopo in modo autonomo

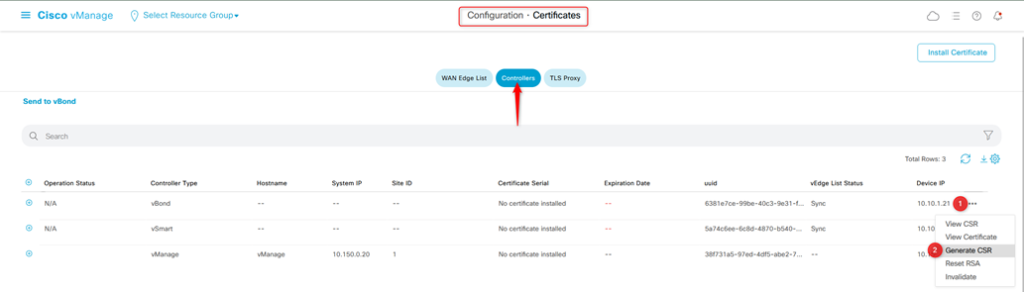

Successivamente possiamo creare il CSR per ogni singolo device: procediamo a generare il CSR per il vBOND

vMANAGE Menu: Configuration > Certificates > Controllers > Add Controller

Scarichiamolo e rinomiamo con vBond.csr

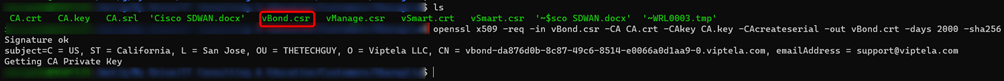

Ora tramite PC, andiamo a creare il certificato per il device usando la chiave ed il certificato precedentemente creati

openssl x509 –req –in vBond.csr –CA CA.crt –Cakey CA.key –Cacreateserial –out vBond.crt –days 2000 –sha256

Per concludere

vMANAGE Menu: Configuration > Certificates > Controllers > Add Controller

Ed installiamo il certificato del vBond

Verifica che in Configuration > Devices > Controllers, nella colonna «certificate status» il valore sia = Installed

vSMART Onboarding

Per il vMANAGE non dobbiamo eseguire le operazioni viste in precedenza svolte per gli altri due Controllers.

E’ necessario solo generare il CSR e caricare il certificato firmato

vMANAGE Menu: Configuration > Certificate > Controllers

Inserire i dati richiesti, senza selezionare «Generate CSR», questo lo genereremo dopo in modo autonomo

Generiamo il CSR per il vMANAGE, lo scarichiamo e lo rinomiamo in vManage.csr

openssl x509 –req –in vManage.csr –CA CA.crt –Cakey CA.key –Cacreateserial –out vBond.crt –days 2000 –sha256

Ed infine, verifica che in Configuration > Devices > Controllers, nella colonna «certificate status» il valore sia = Installed

vEDGE Onboarding

Per l’Onboarding dei vEDGE, dobbiamo ottenere i seguenti parametri:

- UUID

- OTP

Per ottenerli, dalla lista dei vEDGE:

vMANAGE Menu: Configuration > Devices > WAN Edge List

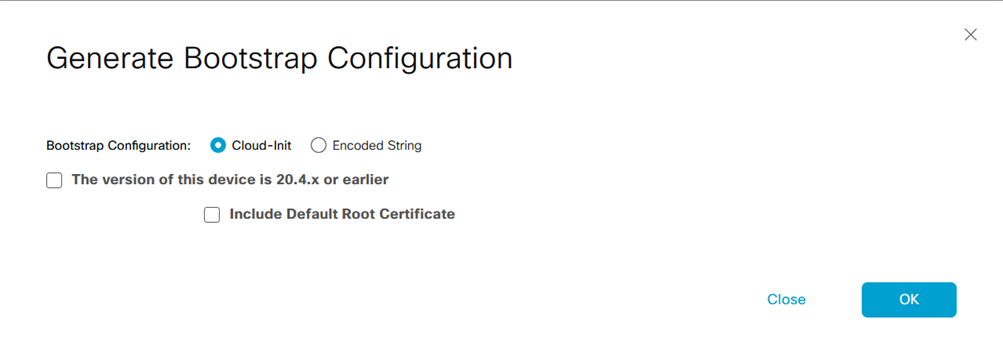

Generando la configurazione «Cloud-Init» verrà visualizzato un documento con all’interno molteplici valori, tra cui UUID ed OTP

- UUDI

path: /etc/viptela/uuid

content: 4917838e-3d3c-XXXX-XXXX-cf15e8f63c33 [XXXX messe volutamente]

- OTP

path: /etc/viptela/otp

content: 52782472d0ecXXXXXXXX4c2705689a14 [XXXX messe volutamente]

Una volta copiati questi valori, accediamo in SSH ai vEDGE ed applichiamo il seguente comando:

request vedge-cloud activate chassis-number <UUID> token <OTP>

Che si trasforma in

request vedge-cloud activate chassis-number 4917838e-3d3c-XXXX-XXXX-cf15e8f63c33 token 52782472d0ecXXXXXXXX4c2705689a14

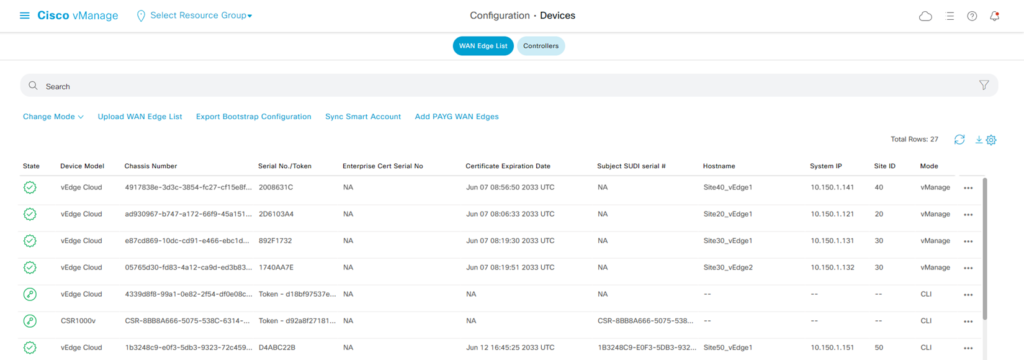

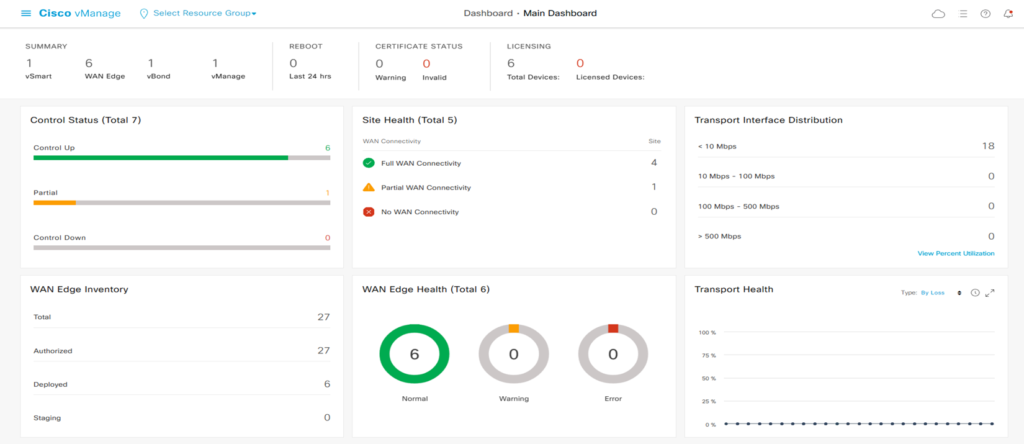

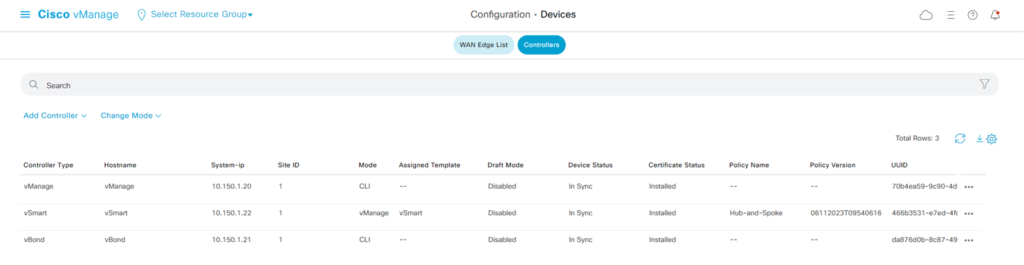

Verifica esecuzione riuscita Onboarding Controllers e vEDGE

Nella home del vMANAGE verificare la visibilità dei Controllers

Dal Menu: Configuration > Devices > Controllers

Verificare che tutti i Controllers siano nello stato di «Sync» e che il System-IP sia visibile:

Configurazione VPN0 Tunnels

| VPN0 e VPN512: vBOND | VPN0 e VPN512: vSMART | VPN0 e VPN512: vMANAGE |

| config system host-name vBond system-ip 10.150.1.21 site-id 1 organization-name <organization_name> vbond 10.10.1.21 local ! vpn 0 interface ge0/0 ip add 10.10.1.21/24 no shut tunnel-interface encapulation ipsec exit ! ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth0 ip address 192.168.2.102/24 no shut exit ! ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit | config system host-name vSmart system-ip 10.150.1.22 site-id 1 organization-name <organization_name> vbond 10.10.1.21 ! vpn 0 interface eth0 ip add 10.10.1.22/24 no shut tunnel-interface encapsulation ipsec exit ! ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth1 ip address 192.168.2.103/24 no shut exit ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit | config system host-name vManage system-ip 10.150.1.20 site-id 1 organization-name <organization_name> vbond 10.10.1.21 ! vpn 0 interface eth0 ip add 10.10.1.20/24 no shut tunnel-interface encapsulation ipsec exit ! ip route 0.0.0.0/0 10.10.1.254 exit ! vpn 512 interface eth1 ip address 192.168.2.101/24 no shut exit ! ip route 0.0.0.0/0 192.168.2.254 exit commit and-quit |

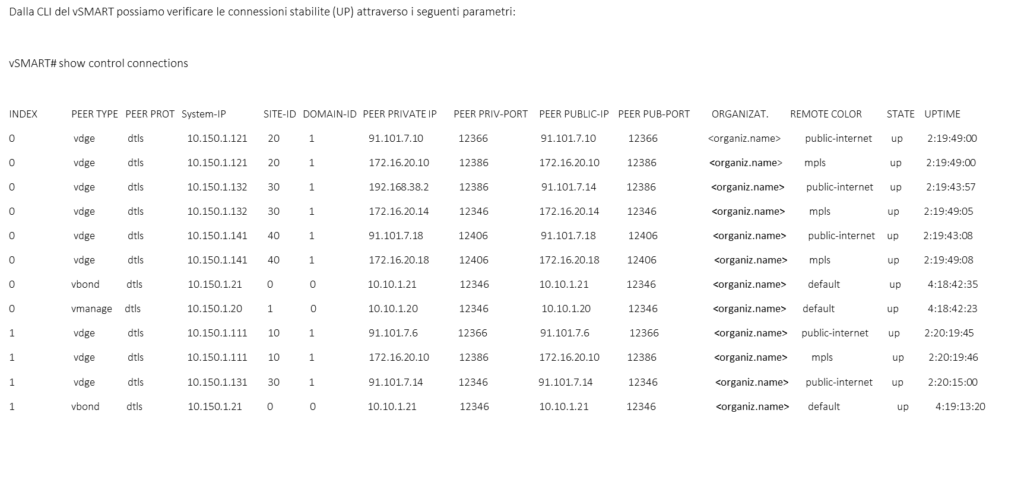

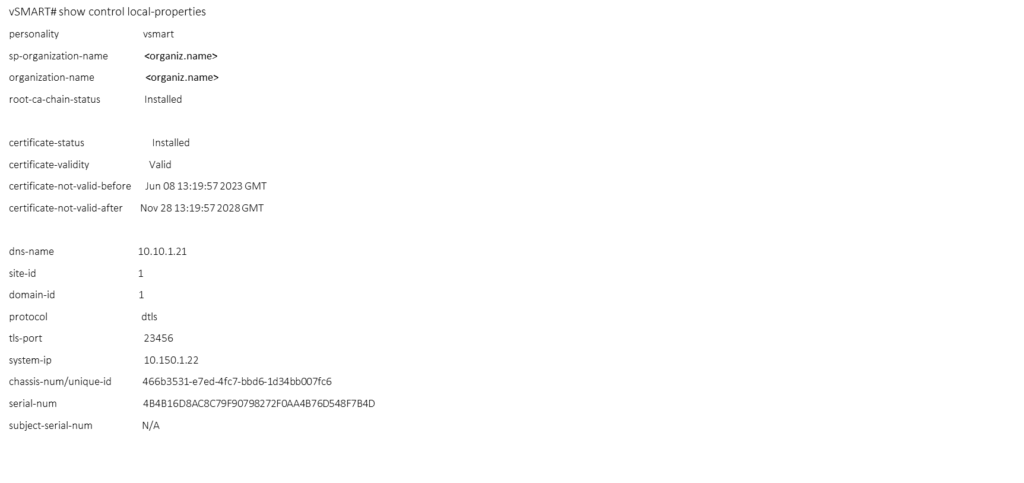

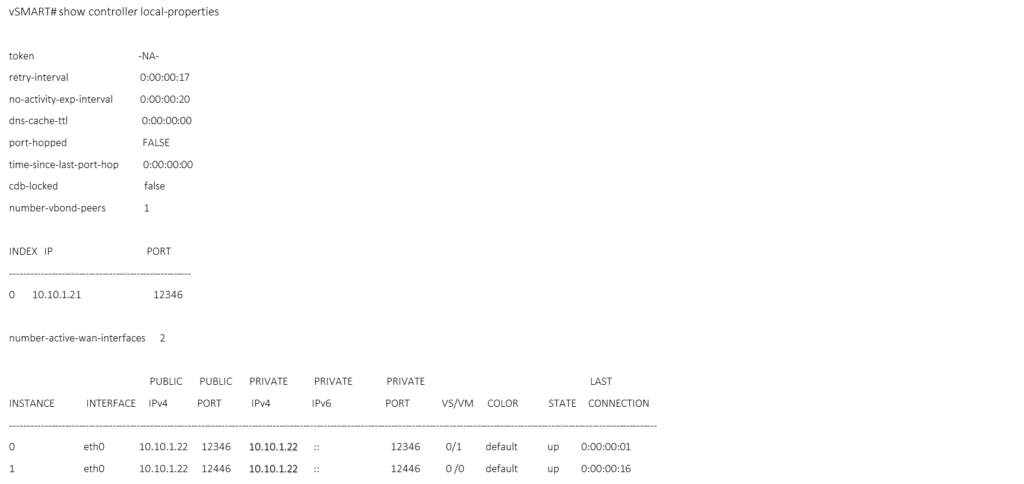

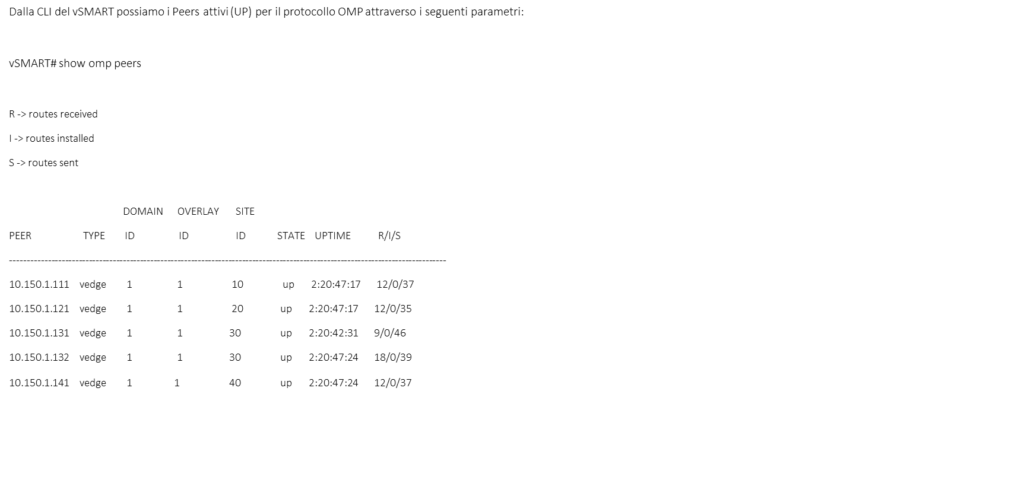

Verifica Control Plane from vSMART

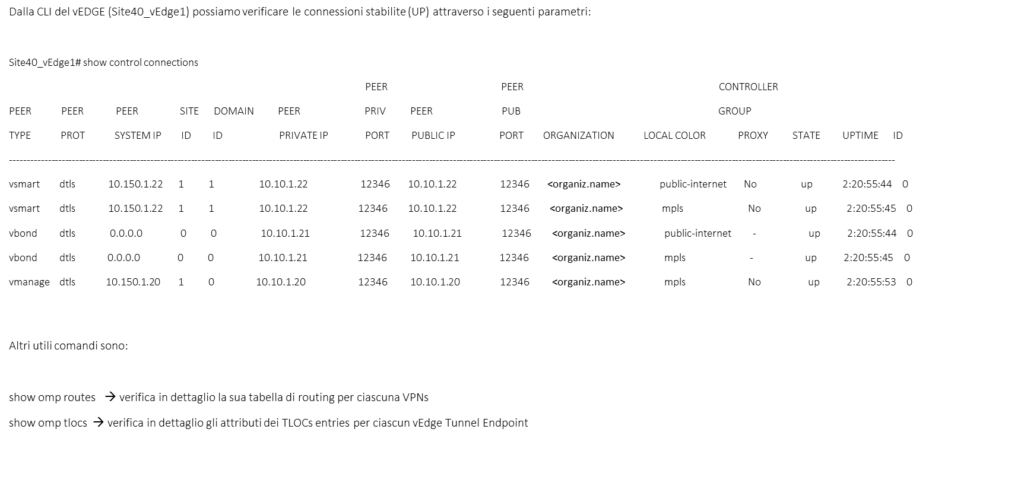

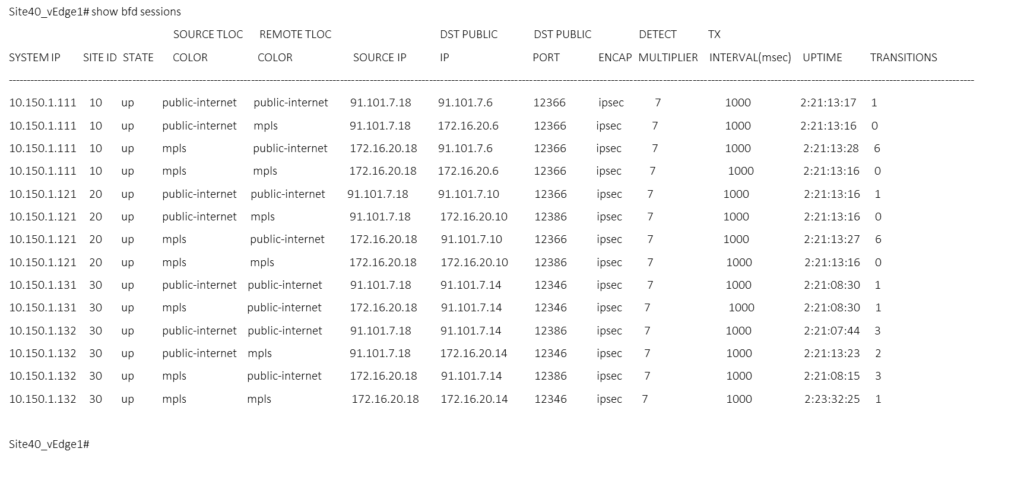

Verifica Control Plane from vEDGE (site 40)

USECASE LAB

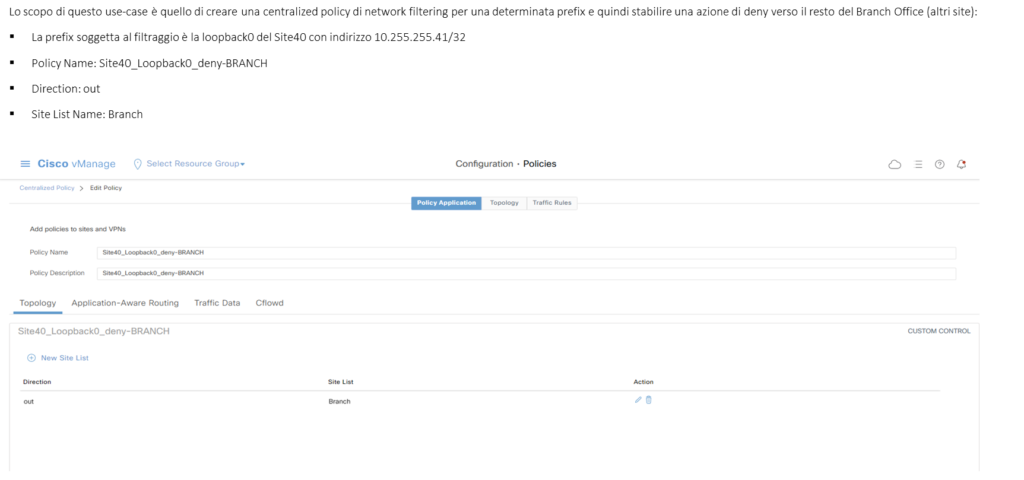

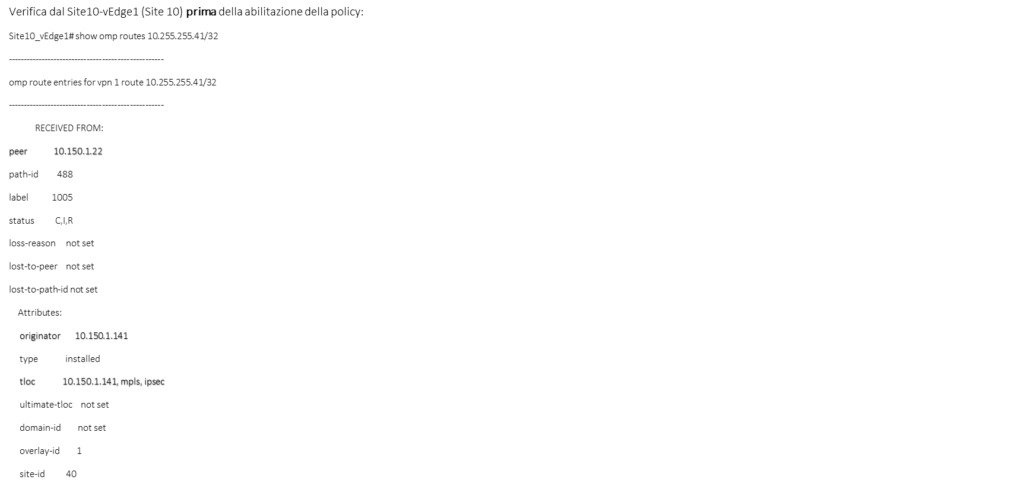

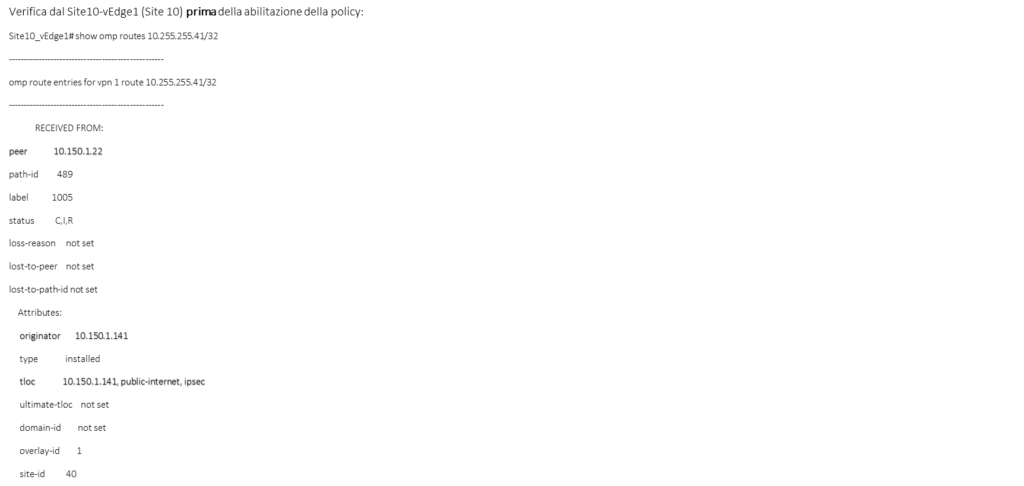

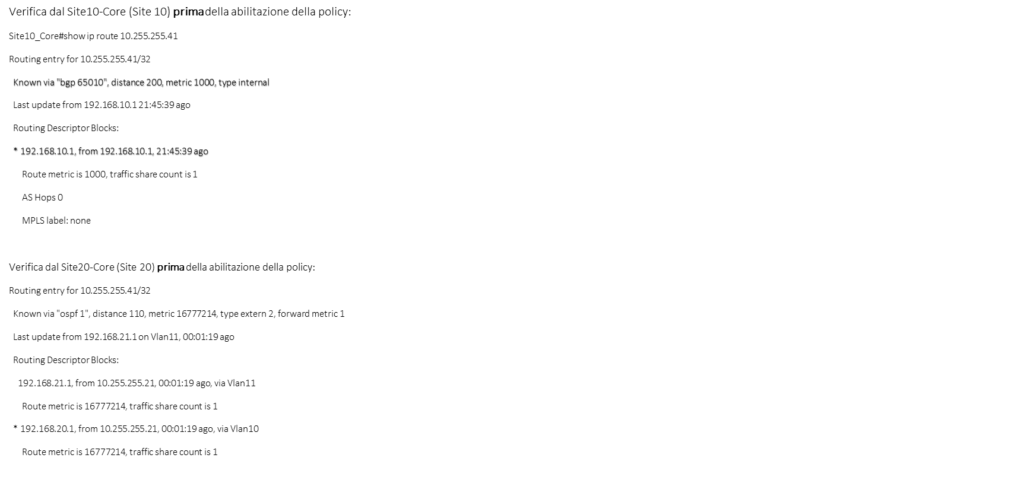

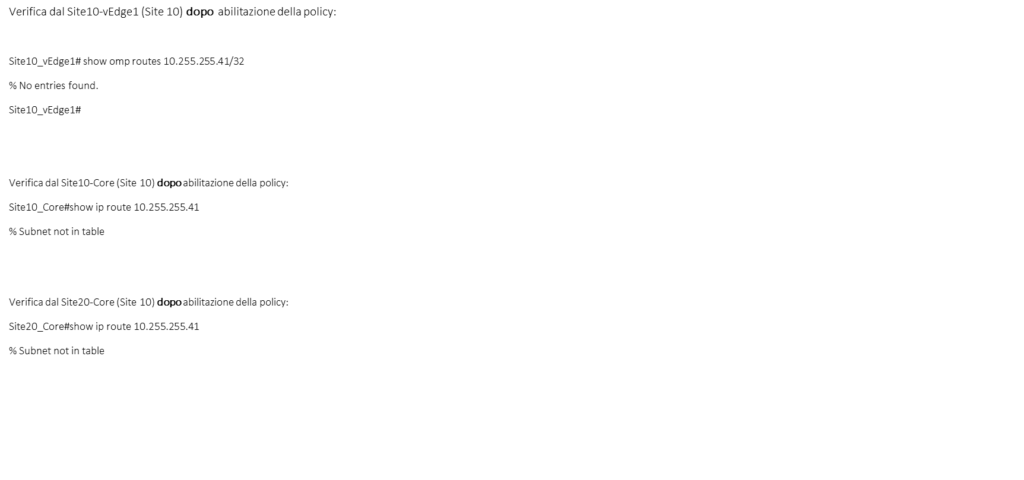

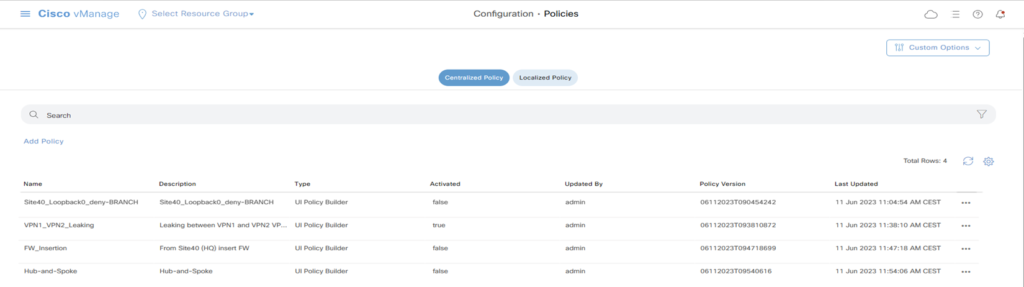

Use-Case 1: Filtering Networking using Centralized Policy

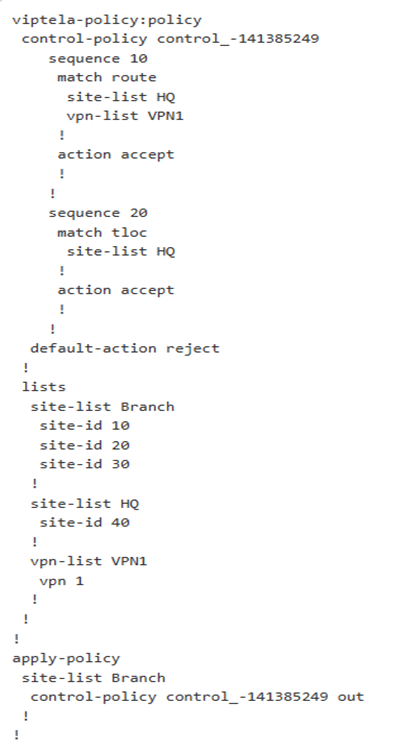

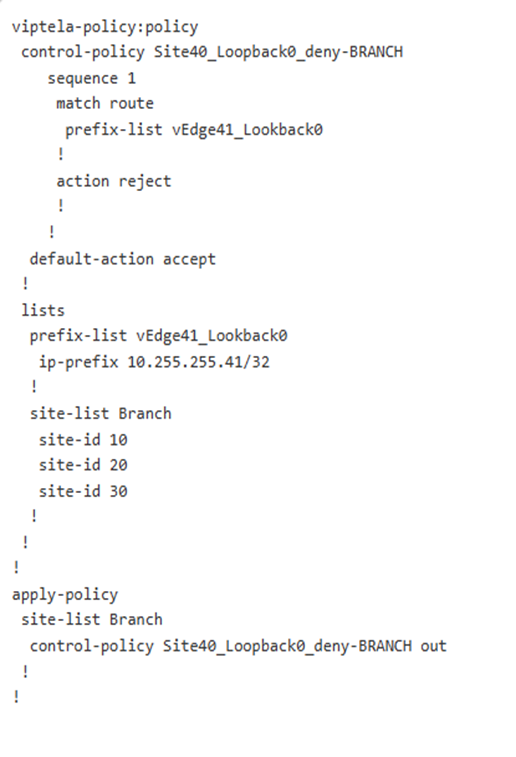

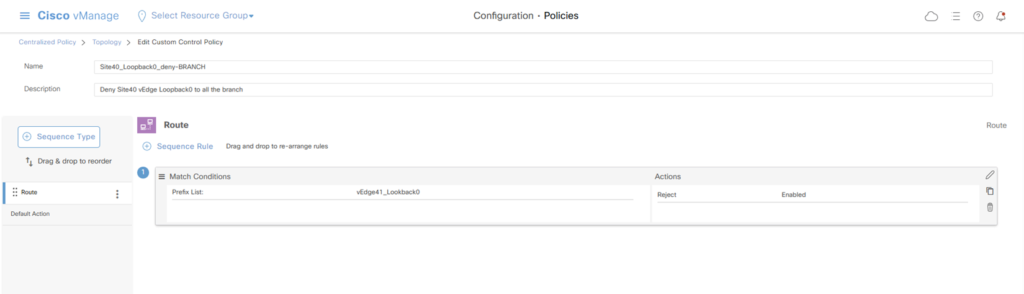

Policy Name: Site40_Loopback0_deny-BRANCH –> PREVIEW (questa sintassi viene pushata all’interno del vSMART)

La possibilità di definire la centralized policy passa attraverso la definizione di Lists e successivamente da Topology

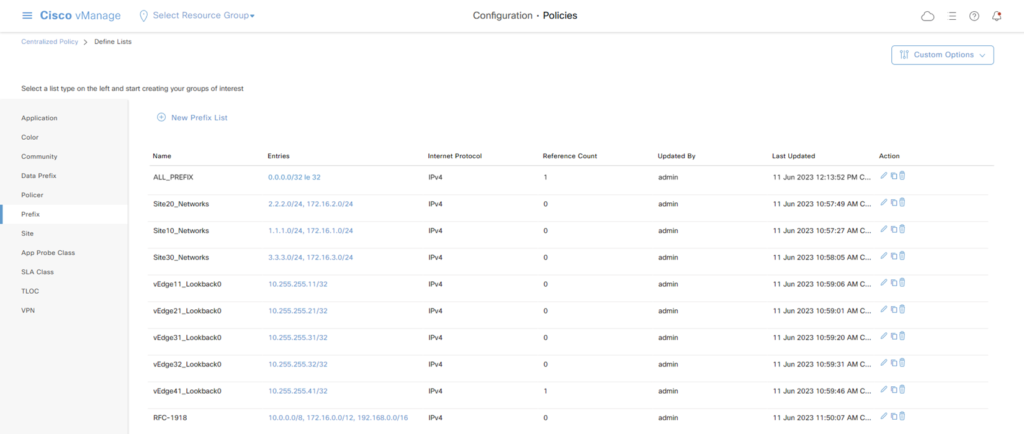

Menu: Configuration -> Policies -> Custom Options -> Lists -> Prefix -> + New Prefix List

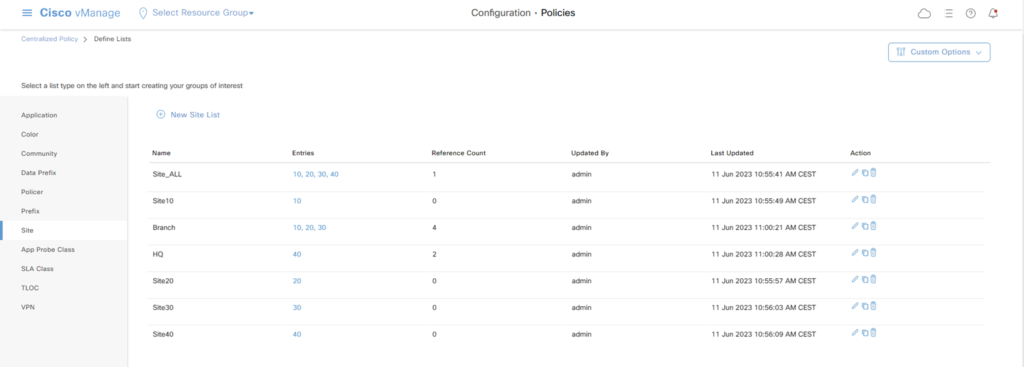

Menu: Configuration -> Policies -> Custom Options -> Lists -> Site -> + New Site List

Menu: Configuration -> Policies -> Custom Options -> Topology -> Add Topology -> Custom Control (Route & TLOC) -> Sequence Type -> Route

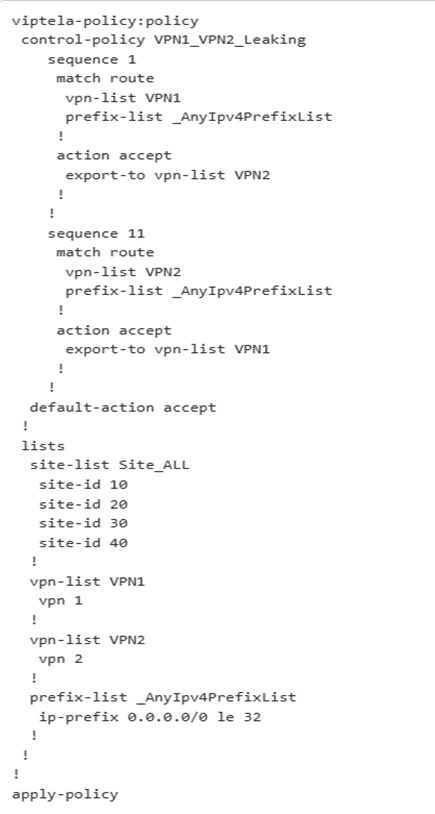

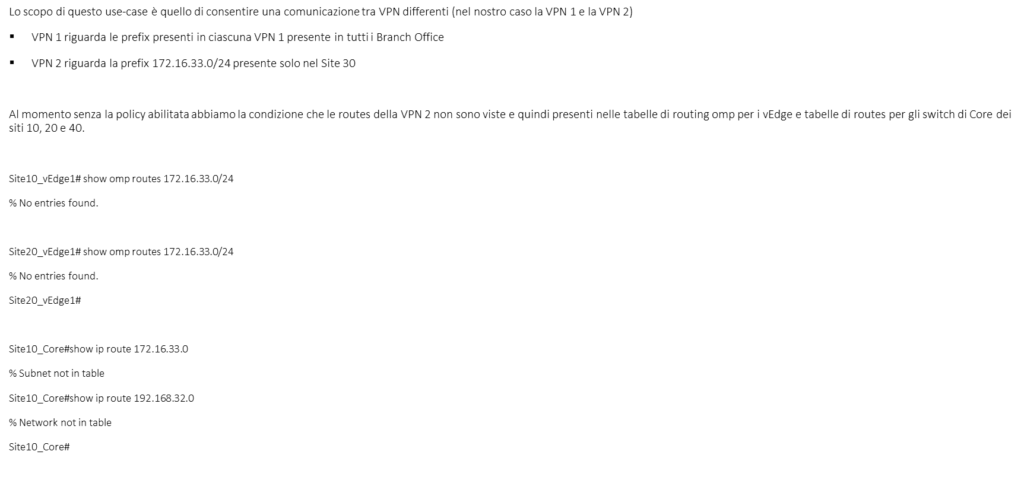

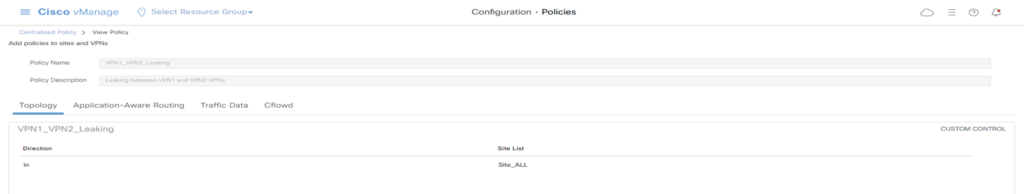

Use-Case 2: Route Leaking between VPNs

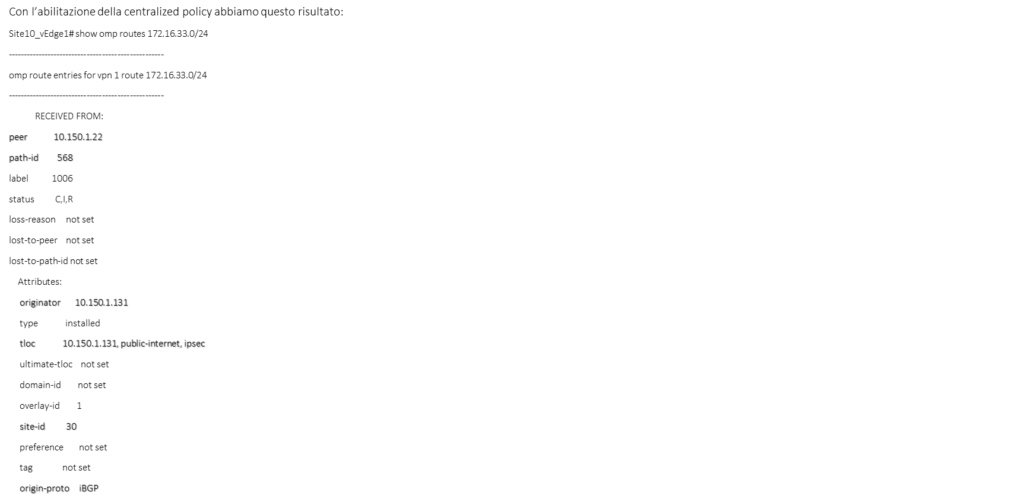

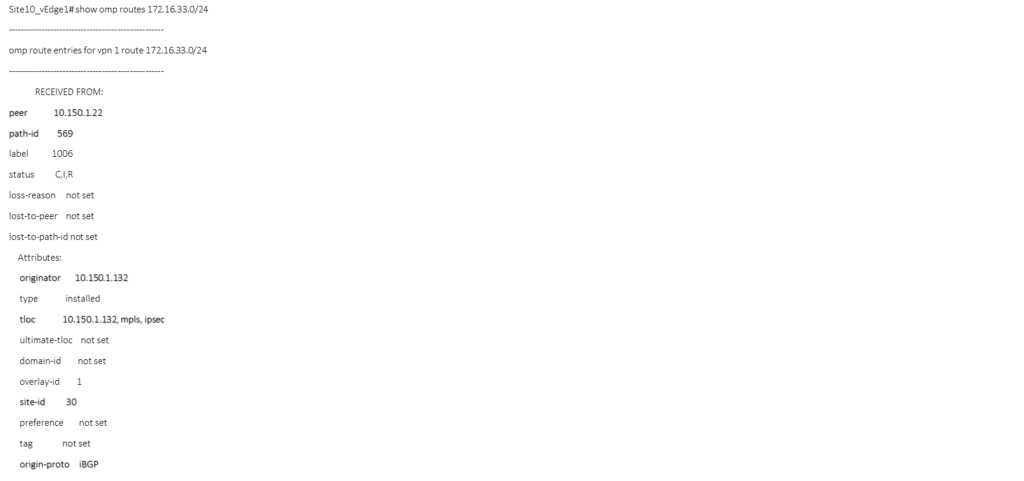

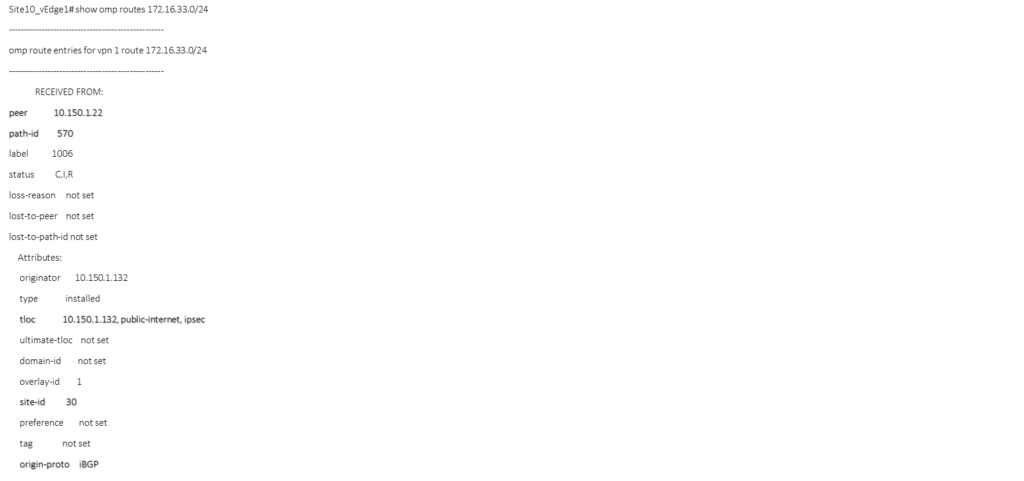

Con l’abilitazione della Centralized Policy (vedi il TRUE nella tabella design)

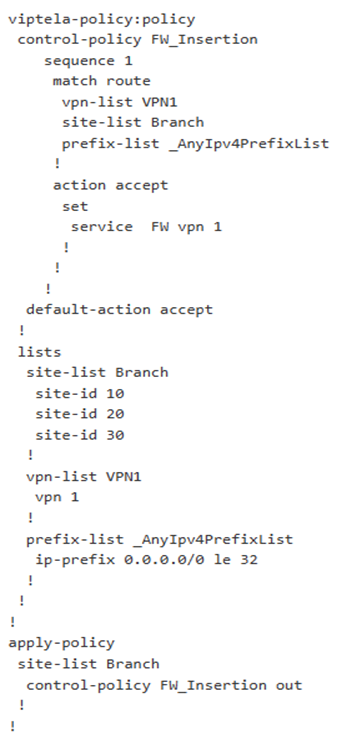

Use-Case 3: FW insertion (service chaining)

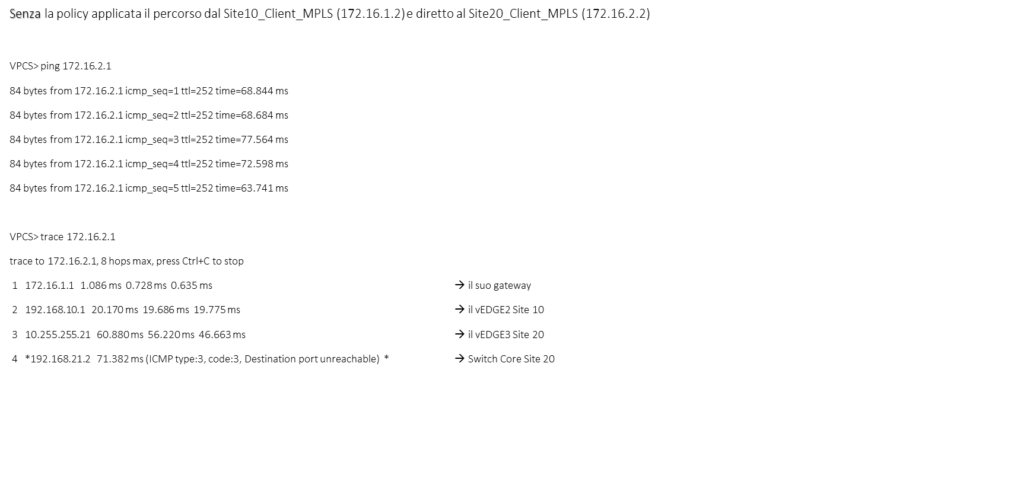

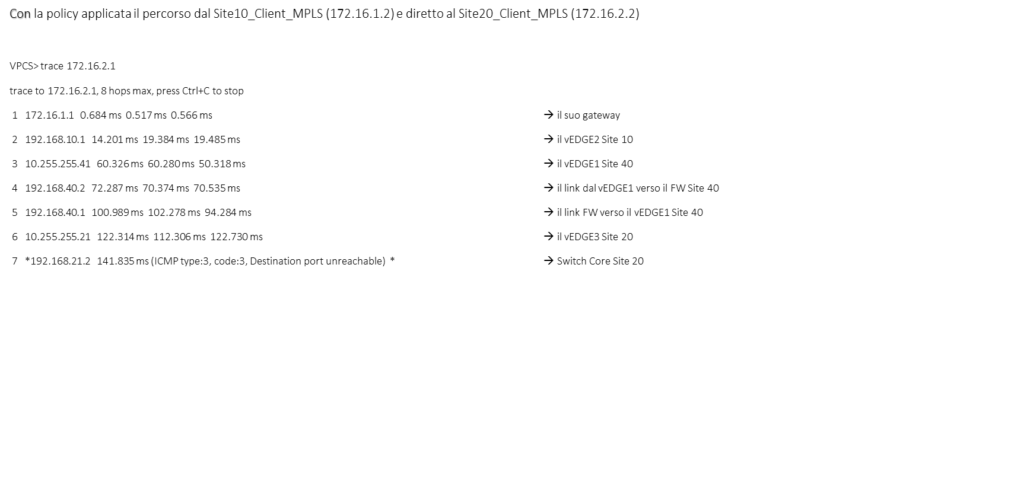

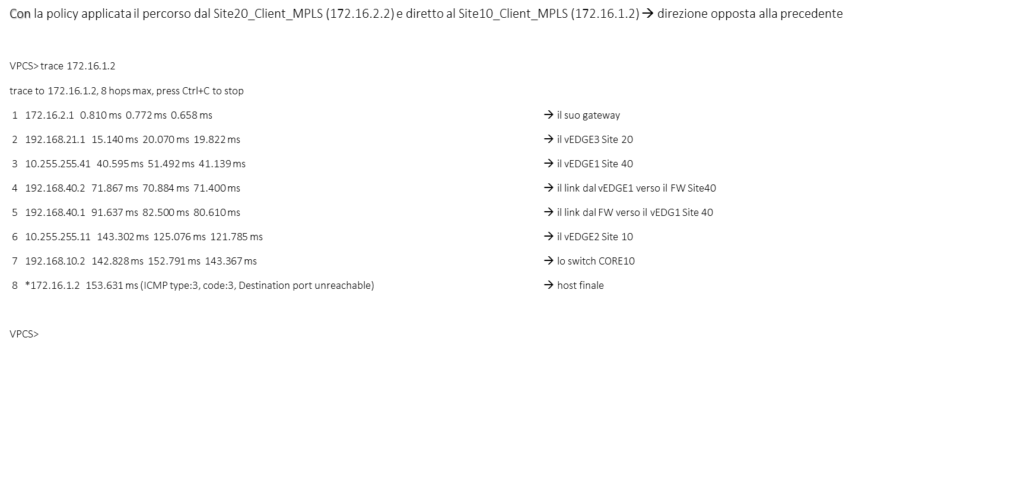

Questo use-case è stato impostato come una sorta di PBR dove il traffico da una sorgente ad una destinazione deve passare attraverso il firewall del laboratorio

Questo use-case può essere testato, come prima, verificando il path (traceroute) che i client del site 10 e 20 percorrono prima dell’abilitazione della centralized policy eppoi con essa abilitata.

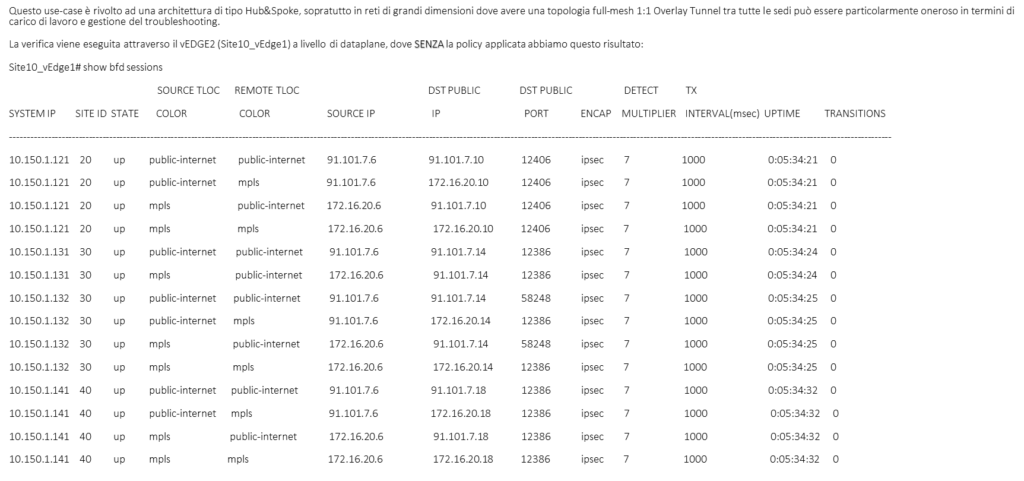

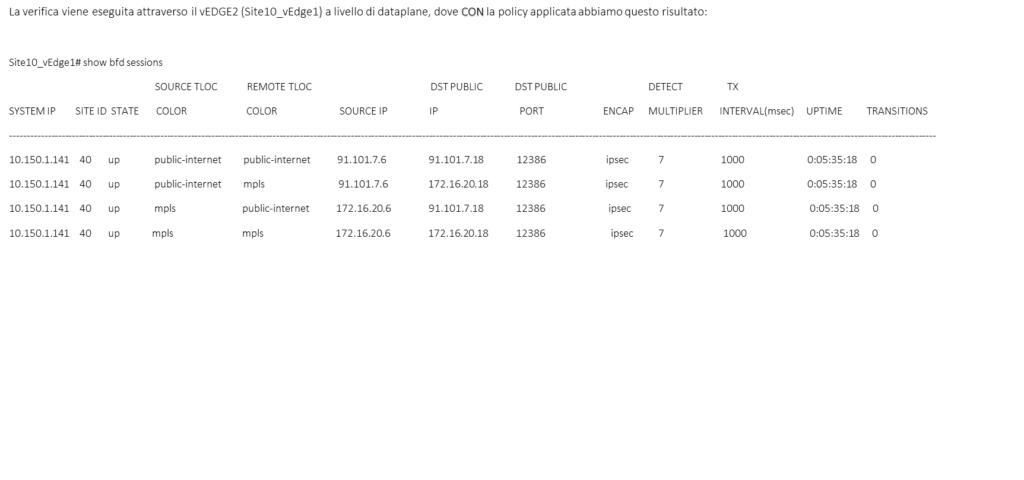

Use-Case 4: Hub and Spoke with Policy

Questo use-case è rivolto ad una architettura di tipo Hub&Spoke, sopratutto in reti di grandi dimensioni dove avere una topologia full-mesh 1:1 Overlay Tunnel tra tutte le sedi può essere particolarmente oneroso in termini di carico di lavoro e gestione del troubleshooting.

In questo caso avere una topologia dove i branch-office (Spoke) hanno sessioni solo verso la sede Hub (DataCenter vEDGE1 con indirizzo 10.150.1.141) potrebbe essere migliore e questo può essere applicato attraverso una centralized policy.